Introduction

Chaque jour, des milliers d’attaques informatiques se produisent. Certaines sont visibles, d’autres passent totalement inaperçues… jusqu’à ce qu’il soit trop tard.

Mais comment une attaque se déroule-t-elle vraiment ?

Quels outils utilisent les hackers ?

Et surtout : qu’est-ce qu’ils ne veulent surtout pas que vous sachiez ?

Plongeons dans les coulisses d’une cyberattaque étape par étape.

🧩 1. La phase de reconnaissance (reconnaissance)

Avant d’attaquer, les hackers collectent des informations sur leur cible :

Adresse IP, nom de domaine, sous-domaines

Technologies utilisées (CMS, plugins, serveurs)

Employés (via LinkedIn, réseaux sociaux)

Fuites de données anciennes

⚠️ Ce que les hackers ne veulent pas que vous sachiez :

Vous laissez déjà trop d’infos accessibles publiquement, sans vous en rendre compte.

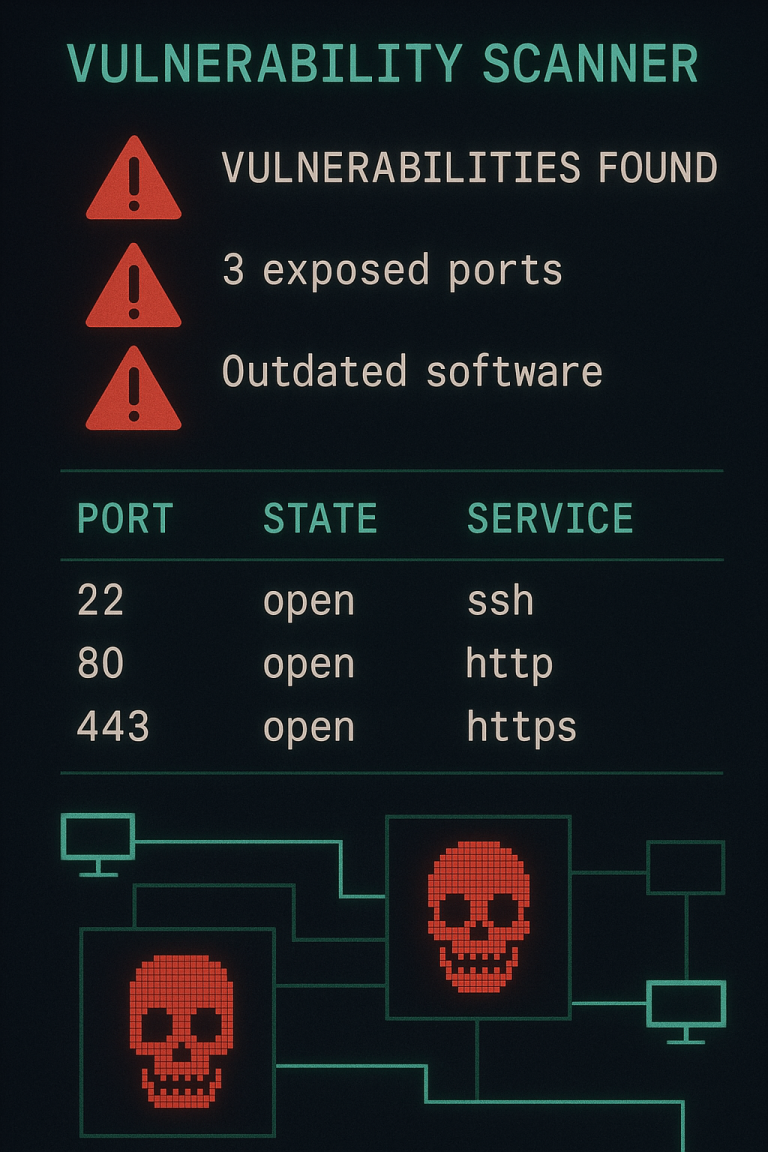

🕳️ 2. La recherche de vulnérabilités

Une fois les infos récoltées, ils cherchent la faille :

Versions obsolètes de WordPress, Laravel, etc.

Failles connues (CVE)

Port ouvert (SSH, RDP, FTP)

Mauvaises configurations de serveurs

Ils utilisent des outils comme Nmap, Shodan, Burp Suite, ou Metasploit.

🧠 Ce qu’ils ne veulent pas que vous sachiez :

80 % des failles exploitées sont déjà connues, et auraient pu être corrigées avec une simple mise à jour.

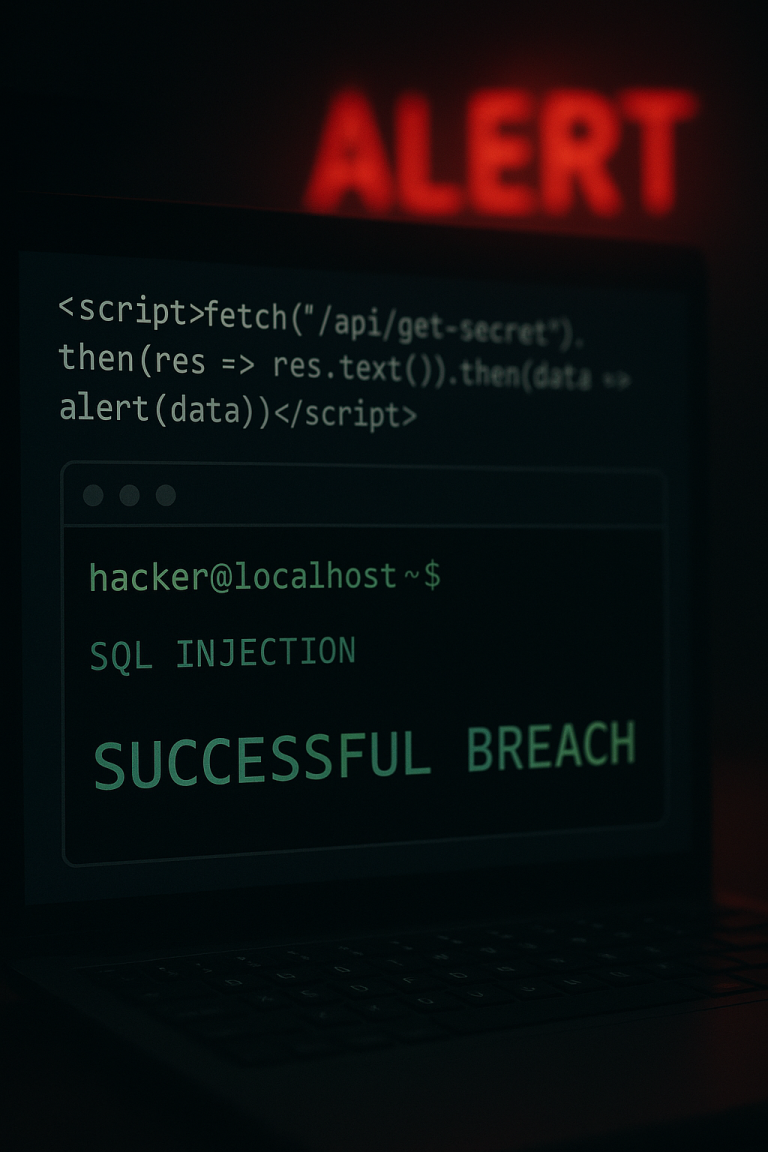

💣 3. L’exploitation

À cette étape, ils utilisent la faille pour pénétrer dans le système :

Injection SQL

XSS (Cross-site scripting)

Brute force sur mots de passe

Exploits personnalisés

Une fois dedans, ils ne vont pas tout casser. Ils veulent rester invisibles le plus longtemps possible.

⚠️ Ce qu’ils ne veulent pas que vous sachiez :

L’attaque ne se fait pas toujours en 5 minutes. Elle peut durer des semaines, en silence.

🎭 4. L’escalade & la persistance

L’attaquant cherche à :

Obtenir des droits administrateur

Installer des backdoors (portes dérobées)

Se connecter régulièrement sans se faire repérer

Il peut même créer de faux comptes admin pour revenir plus tard.

🔐 Ce qu’ils ne veulent pas que vous sachiez :

Une attaque réussie signifie rarement une seule intrusion. Ils reviennent tant que la faille n’est pas fermée.

🧾 5. L’exfiltration des données ou l’exploitation

Le but final dépend du type de hacker :

Cybercriminel : vole des données, installe un ransomware, revend l’accès

Hacktiviste : publie des données volées

État : espionne ou infiltre discrètement

Ils exfiltrent les données lentement ou les chiffrent pour demander une rançon.

🎯 Ce qu’ils ne veulent pas que vous sachiez :

Ils ne cherchent pas toujours à vous bloquer… parfois, ils veulent juste vous surveiller en silence.

🛡️ 6. Comment se protéger

Il n’existe aucune sécurité absolue, mais voici des actions concrètes :

Mettre à jour tous les outils / plugins

Utiliser des mots de passe forts + double authentification

Limiter les ports ouverts et les droits utilisateurs

Scanner régulièrement vos systèmes

Avoir un plan de réponse aux incidents

✅ Ce qu’ils détestent : un système bien surveillé, mis à jour, et avec des logs activés.

🔚 Conclusion : l’attaque que tu ne vois pas est la plus dangereuse

La plupart des attaques réussies ne sont pas hyper sophistiquées.

Elles profitent de l’inattention, du retard de mises à jour, ou de mauvaises pratiques.

Ne sois pas une cible facile. Sois une cible qui résiste.

Car les hackers n’aiment pas perdre leur temps.