Introduction – Pourquoi parler d’anonymat en ligne ?

À l’ère du numérique, notre quotidien est de plus en plus lié à Internet. Que ce soit pour travailler, communiquer, faire des achats ou se divertir, chaque action laisse une trace numérique. Ces traces peuvent être collectées par des sites web, des annonceurs, des fournisseurs d’accès ou même certains gouvernements. Cela soulève une question essentielle : comment préserver sa vie privée et rester anonyme en ligne ?

Pour répondre à cette question, plusieurs outils sont disponibles : VPN, Proxy et Tor. Chacun agit différemment, offrant un niveau de confidentialité et d’anonymat distinct. Mais leurs usages, avantages et limites restent souvent mal compris. Cet article propose une exploration complète de ces technologies pour mieux comprendre comment elles peuvent protéger vos données et votre identité.

L’anonymat en ligne ne se limite pas à masquer son adresse IP. Il s’agit également de protéger la confidentialité des communications, d’assurer l’intégrité des données et de limiter les risques d’identification ou de suivi. Le choix de l’outil adapté dépend donc du niveau de sécurité souhaité, des usages et du contexte.

Les trois piliers de l’anonymat numérique

Confidentialité : protéger le contenu des communications pour qu’il ne soit pas intercepté.

Anonymat : masquer l’identité réelle de l’utilisateur et son adresse IP.

Intégrité : s’assurer que les données transmises ne sont ni modifiées ni falsifiées.

VPN, Proxy et Tor abordent ces piliers de façons différentes. Le reste de cet article détaillera leur fonctionnement, leurs usages pratiques, leurs limites, et la manière dont ils peuvent être combinés pour maximiser sécurité et anonymat.

VPN : le bouclier numérique populaire

Qu’est-ce qu’un VPN ?

Un VPN (Virtual Private Network) est un outil qui crée un tunnel chiffré entre votre appareil et un serveur distant. Tout votre trafic Internet passe par ce tunnel, ce qui masque votre adresse IP réelle et sécurise vos données.

Imaginez que vous envoyiez une lettre par un service postal sécurisé : au lieu d’aller directement chez le destinataire, votre lettre passe par un centre sécurisé qui la redirige. Le destinataire voit seulement l’adresse de ce centre, pas la vôtre. De la même manière, un VPN dissimule votre identité numérique et protège vos communications.

Comment fonctionne un VPN ?

Connexion au serveur VPN : vous choisissez un serveur dans un pays spécifique (ex. France, USA, Suisse).

Chiffrement des données : toutes les données qui quittent votre appareil sont cryptées avant de passer sur Internet.

Transmission via le tunnel sécurisé : le trafic traverse le serveur VPN avant de rejoindre le site ou le service final.

Masquage de l’IP : le site web ne voit que l’adresse IP du serveur VPN et non la vôtre.

Ce processus empêche les hackers, votre fournisseur d’accès ou les sites web de connaître votre adresse réelle et de surveiller vos activités en ligne.

Les avantages réels d’un VPN

Sécurité sur les réseaux publics : que vous soyez dans un café ou un aéroport, vos données restent chiffrées et protégées contre le piratage.

Contournement des restrictions géographiques : accéder à des contenus bloqués dans certains pays (Netflix, YouTube, services bancaires).

Confidentialité accrue : votre fournisseur d’accès Internet ou votre FAI ne peut plus suivre précisément vos activités.

Travail à distance sécurisé : les entreprises utilisent les VPN pour protéger les connexions de leurs employés vers les serveurs internes.

Exemple concret : un journaliste malien souhaitant consulter un site bloqué pour cause de censure peut utiliser un VPN pour accéder aux informations sans révéler son identité ni sa localisation.

Les limites d’un VPN

Pas d’anonymat total : certains VPN conservent des logs. Si la société est juridiquement contrainte, vos activités peuvent être partagées.

Confiance nécessaire : le choix du fournisseur VPN est crucial. Les VPN gratuits peuvent vendre vos données ou injecter de la publicité.

Performances : le chiffrement et le routage via un serveur distant peuvent ralentir légèrement la connexion.

Juridiction : le pays où le serveur VPN est basé influence la protection de vos données (ex. Suisse vs États-Unis).

Chiffres récents

Selon Statista 2025, 31 % des internautes utilisent régulièrement un VPN.

Parmi eux, 41 % pour des raisons de confidentialité et 33 % pour accéder à des contenus géo-bloqués.

Les pays avec le plus fort usage de VPN sont l’Inde, la Turquie, le Brésil et le Royaume-Uni, souvent pour contourner la censure ou sécuriser les connexions publiques.

Proxy : le masque simple mais imparfait

Qu’est-ce qu’un proxy ?

Un proxy est un serveur intermédiaire qui relaie vos requêtes Internet vers les sites que vous consultez. Au lieu d’aller directement sur un site web, votre demande passe d’abord par le proxy, qui la transmet et vous renvoie ensuite la réponse.

Contrairement au VPN, le proxy ne chiffre généralement pas les données, il se contente de masquer votre adresse IP. On peut l’imaginer comme un messager qui livre un courrier sans enveloppe sécurisée : votre identité est cachée, mais le contenu peut être lu par quelqu’un sur le chemin.

Les différents types de proxy

Proxy HTTP : fonctionne uniquement pour le trafic web (sites Internet).

Proxy SOCKS5 : plus polyvalent, il peut gérer d’autres types de trafic, comme le P2P ou les applications de messagerie.

Proxy transparent : souvent utilisé par les entreprises et établissements scolaires pour filtrer ou contrôler la navigation, mais il ne masque pas complètement l’adresse IP de l’utilisateur.

Les usages courants

Contourner des restrictions locales : accéder à un site web bloqué dans votre région.

Filtrage et contrôle du réseau : les entreprises utilisent souvent des proxys pour limiter l’accès à certains sites et protéger le réseau interne.

Anonymisation légère : masquer votre IP pour des tâches basiques comme tester des sites ou naviguer sur certains forums.

Exemple concret : un étudiant dans une université peut utiliser un proxy pour accéder à des ressources pédagogiques bloquées sur le réseau universitaire.

Les limites du proxy

Pas de chiffrement : vos données restent vulnérables aux interceptions (attaque “man-in-the-middle”).

Faible protection : un proxy n’empêche pas le suivi par les cookies, l’empreinte navigateur ou les services tiers.

Confiance nécessaire : certains proxys gratuits peuvent enregistrer vos activités ou injecter de la publicité.

Vitesse variable : selon la qualité du serveur, le proxy peut ralentir la navigation.

En résumé, le proxy masque votre IP mais ne garantit pas la sécurité ou la confidentialité des données, contrairement au VPN.

Tor : l’arme ultime de l’anonymat

Qu’est-ce que Tor ?

Tor (The Onion Router) est un réseau mondial de serveurs bénévoles qui permet de naviguer sur Internet de façon quasi-anonyme. Contrairement au VPN ou au proxy, Tor utilise un routage en couches multiples, appelé routage “en oignon” : chaque relais ne connaît que l’adresse du relais précédent et du relais suivant, mais jamais l’origine et la destination complète du trafic.

Résultat : il devient extrêmement difficile pour quiconque (FAI, hacker ou même les gouvernements) de remonter jusqu’à l’utilisateur.

Comment fonctionne Tor ?

Chiffrement multi-couche : vos données sont chiffrées plusieurs fois avant de quitter votre appareil.

Routage aléatoire : le trafic passe par au moins trois relais (entrée, relais intermédiaire, sortie).

Déchiffrement progressif : chaque relais enlève une couche de chiffrement, jusqu’au dernier relais qui transmet les données au site final.

Masquage complet : le site web ne voit que l’adresse IP du dernier relais, pas la vôtre.

Cette architecture rend Tor très résistant à la surveillance et au pistage, offrant un anonymat supérieur à celui d’un VPN ou d’un proxy.

Les avantages de Tor

Anonymat très fort : idéal pour les journalistes, chercheurs et citoyens vivant sous des régimes restrictifs.

Protection contre la surveillance de masse : empêche les fournisseurs d’accès ou les gouvernements de savoir quelles pages vous consultez.

Accès au Dark Web : Tor permet de se connecter à des sites en .onion, souvent utilisés pour des activités légitimes (journalisme d’investigation, forums sécurisés).

Exemple concret : un militant pour les droits humains en Afrique peut utiliser Tor pour publier des informations sensibles sans révéler sa localisation ou son identité.

Les limites de Tor

Vitesse lente : le trafic passant par plusieurs relais, la navigation peut être plus lente qu’avec un VPN ou un proxy.

Blocage par certains sites : de nombreux sites web refusent les connexions provenant de Tor.

Nœud de sortie malveillant : le dernier relais peut techniquement lire le trafic non chiffré (HTTP). Il est donc essentiel d’utiliser HTTPS même avec Tor.

Usage illégal : le Dark Web contient aussi des activités criminelles. L’anonymat ne protège pas contre les sanctions légales en cas d’infraction.

Chiffres récents

Selon The Tor Project 2025, plus de 2,5 millions d’utilisateurs se connectent chaque jour à Tor.

Environ 70 % des connexions sont motivées par des raisons légitimes : protection de la vie privée, liberté de la presse, recherches sécurisées.

Tor est utilisé dans le monde entier, notamment dans les pays où la censure Internet est forte (Iran, Chine, Russie).

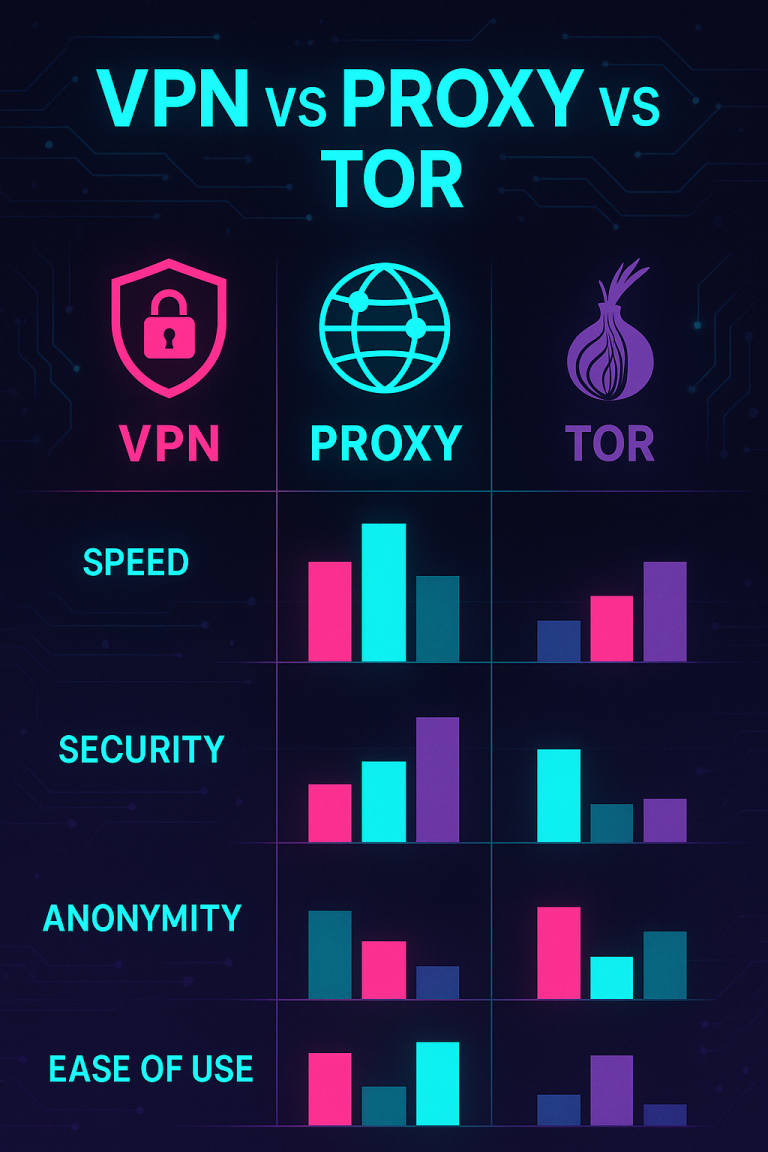

Comparatif complet : VPN vs Proxy vs Tor

Pour mieux comprendre les différences et choisir l’outil adapté à vos besoins, voici un comparatif détaillé entre VPN, Proxy et Tor sur plusieurs critères essentiels.

Tableau comparatif

| Critère | VPN | Proxy | Tor |

|---|---|---|---|

| Chiffrement | Oui, fort (AES-256) | Généralement non | Oui, multi-couches |

| Vitesse | Rapide à moyenne | Moyenne à rapide | Lente |

| Anonymat | Bon, dépend du fournisseur | Faible | Excellent |

| Facilité d’utilisation | Très simple, apps disponibles | Moyenne, configuration requise | Moyen à complexe (Tor Browser) |

| Protection sur Wi-Fi public | Oui | Non | Oui, mais lente |

| Coût | Payant (VPN premium recommandé) | Souvent gratuit | Gratuit |

| Accès au contenu géobloqué | Oui | Oui, limité | Possible mais moins pratique |

| Usages typiques | Sécurité, streaming, travail à distance | Contournement de blocage, filtrage simple | Anonymat total, Dark Web, sécurité pour journalistes |

Conseils pratiques pour choisir le bon outil

VPN : recommandé pour une protection globale, sécuriser les connexions sur Wi-Fi public et accéder aux contenus géo-bloqués.

Proxy : adapté aux usages légers ou aux tests rapides, mais ne protège pas les données sensibles.

Tor : idéal pour un anonymat maximal et pour les utilisateurs confrontés à la censure ou aux risques de surveillance. Cependant, sa vitesse limitée et la complexité d’utilisation peuvent être des obstacles pour certains.

Astuce : pour les utilisateurs avancés, il est possible de combiner VPN et Tor (Tor over VPN) : d’abord se connecter à un VPN, puis utiliser Tor pour améliorer la confidentialité et masquer l’usage de Tor à votre FAI.

Exemple concret

Journaliste ou chercheur sous régime restrictif : Tor pour naviguer et publier en toute sécurité.

Utilisateur classique souhaitant sécuriser sa navigation et regarder des contenus étrangers : VPN.

Étudiant souhaitant accéder à des ressources bloquées à l’université : Proxy léger.

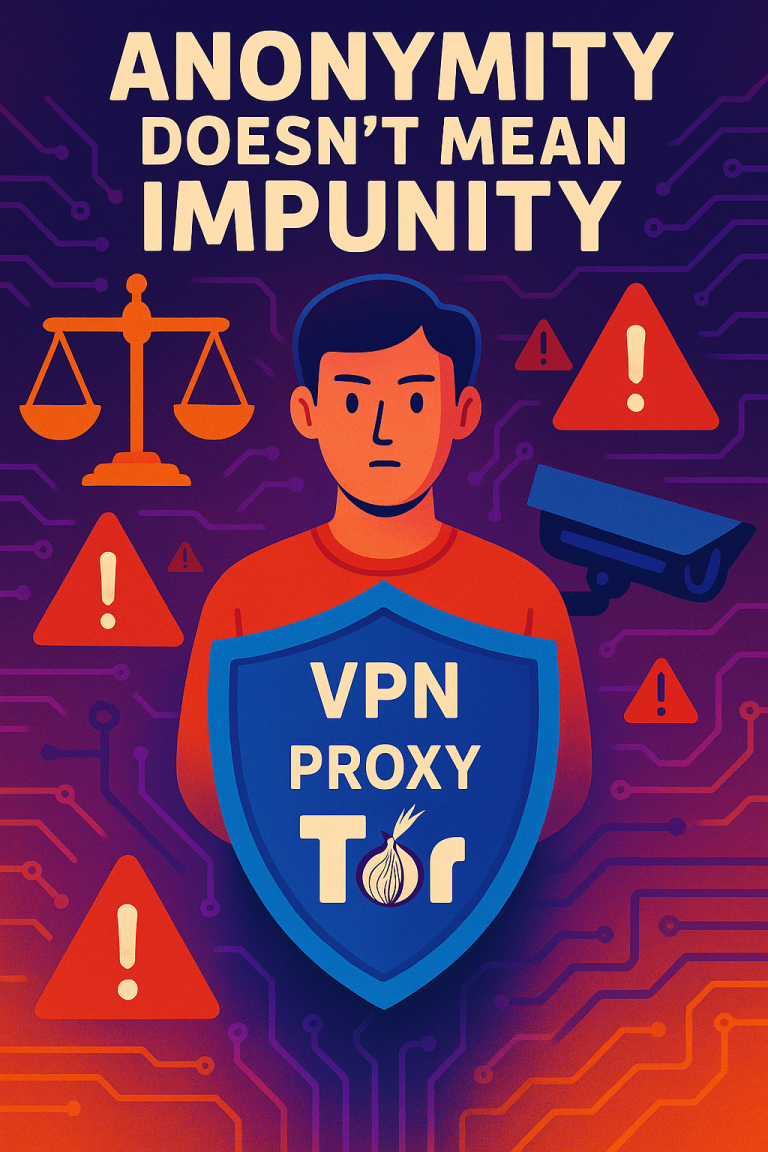

Anonymat ne veut pas dire impunité

Limites techniques et légales

Même si VPN, Proxy et Tor offrent différents niveaux de protection et d’anonymat, il est important de comprendre que ces outils ne rendent pas invisible ou au-dessus des lois. L’anonymat numérique est un bouclier, pas une carte blanche.

Surveillance gouvernementale et légale :

Les autorités peuvent utiliser des techniques avancées pour identifier les utilisateurs, notamment via des métadonnées, des corrélations de trafic ou des interceptions ciblées.

Certains pays exigent des fournisseurs VPN de conserver des logs pour une durée déterminée, ce qui peut compromettre la confidentialité des utilisateurs.

Limites techniques :

L’usage de Tor ne protège pas contre tous les types de fuites, comme les fuites DNS, les cookies ou les empreintes navigateur.

Les proxys non sécurisés peuvent exposer votre trafic à des interceptions malveillantes.

Même un VPN peut être contourné par des attaques sophistiquées (ex. attaques de type “deep packet inspection”).

Activités illégales et responsabilités

Il est crucial de rappeler que l’anonymat ne protège pas contre la loi :

Télécharger ou partager du contenu piraté reste illégal, même derrière un VPN ou Tor.

Le hacking ou l’intrusion dans des systèmes tiers constitue un crime puni par la loi.

La diffusion de contenus diffamatoires ou haineux reste sanctionnée.

En résumé : ces outils protègent la vie privée et la sécurité, mais ne dispensent pas des responsabilités légales.

Bonnes pratiques pour rester en sécurité et dans la légalité

Toujours utiliser des sites sécurisés (HTTPS) même derrière Tor ou un VPN.

Préférer des VPN réputés et fiables avec politique de non-conservation des logs.

Éviter les proxys gratuits douteux pouvant intercepter vos données.

Éviter d’utiliser Tor pour des activités illégales : l’outil est conçu pour protéger la vie privée, pas pour contourner la loi.

Exemple concret

Un journaliste utilisant Tor pour protéger ses sources peut naviguer anonymement, mais doit rester prudent : publier des informations classifiées peut toujours avoir des conséquences légales dans certains pays.

Un internaute qui télécharge illégalement des contenus via VPN peut masquer son IP, mais reste traçable via d’autres méthodes et peut être poursuivi.

L’avenir de la confidentialité numérique

Innovations et nouvelles technologies

À mesure que la cybersécurité et la protection de la vie privée deviennent des enjeux cruciaux, de nouvelles solutions apparaissent pour renforcer l’anonymat et la sécurité en ligne. Parmi elles :

VPN post-quantique :

Avec l’émergence des ordinateurs quantiques, le chiffrement traditionnel pourrait être vulnérable.

Les VPN post-quantiques utilisent des algorithmes résistants aux attaques quantiques, garantissant que vos données restent sécurisées dans le futur.

Réseaux décentralisés et blockchain :

Des projets de réseaux décentralisés permettent de créer des tunnels anonymes sans dépendre d’un serveur central.

Exemple : des protocoles de type blockchain peuvent rendre le suivi des utilisateurs quasiment impossible, tout en assurant une communication sécurisée.

IA et cybersécurité :

L’intelligence artificielle est de plus en plus utilisée pour détecter les anomalies sur les réseaux et identifier des tentatives de piratage en temps réel.

Les IA peuvent aussi optimiser le routage et le chiffrement dans les VPN et Tor pour améliorer la vitesse et la sécurité.

Tendances à venir pour l’utilisateur

Interface simplifiée pour Tor et VPN : rendre l’anonymat accessible même aux non-technophiles.

Protection multi-niveaux : combiner VPN, Tor et IA pour un anonymat maximal.

Sensibilisation accrue : l’éducation des utilisateurs sera clé pour comprendre les limites et usages responsables des outils d’anonymat.

Exemple concret :

Dans un futur proche, un journaliste ou un activiste pourrait naviguer de façon totalement sécurisée grâce à un VPN post-quantique, avec des alertes automatiques générées par l’IA en cas de tentatives de piratage ou de surveillance.

Bonnes pratiques à anticiper

Choisir des outils conformes aux normes post-quantiques dès que disponibles.

Combiner plusieurs technologies pour maximiser la confidentialité.

Suivre les recommandations de sécurité actualisées et être conscient des nouvelles menaces.

Conclusion – L’équilibre entre liberté et responsabilité

À l’ère du numérique, la protection de la vie privée et l’anonymat en ligne sont devenus des enjeux cruciaux. VPN, Proxy et Tor offrent chacun des niveaux de sécurité et d’anonymat différents, permettant aux utilisateurs de protéger leurs données, contourner la censure ou naviguer en toute confidentialité.

Cependant, il est essentiel de rappeler que l’anonymat ne dispense pas de respecter les lois et les responsabilités en ligne. Même les meilleurs outils ne remplacent pas la prudence, la sensibilisation et le respect des règles légales et éthiques.

Points clés à retenir

VPN : excellent pour sécuriser la connexion, contourner les restrictions géographiques et protéger les données sur les réseaux publics.

Proxy : pratique pour masquer son IP rapidement, mais limité en sécurité et confidentialité.

Tor : outil puissant pour un anonymat maximal et pour naviguer dans des environnements sensibles, mais avec des limitations de vitesse et d’accessibilité.

Combiner les outils intelligemment : un VPN + Tor, ou un VPN post-quantique, peut renforcer la sécurité tout en conservant l’anonymat.

Responsabilité et légalité : utiliser ces outils pour protéger ses données et sa vie privée, pas pour commettre des infractions.

Conseils finaux pour les utilisateurs

Éduquez-vous sur les risques et les outils disponibles.

Choisissez des solutions fiables et réputées.

Protégez vos données même sur des outils anonymisants (HTTPS, mots de passe robustes, double authentification).

Soyez conscient que l’anonymat est un droit, mais que les actions illégales restent traçables et sanctionnables.

En combinant technologie, vigilance et éthique, chaque utilisateur peut naviguer sur Internet avec plus de liberté, de sécurité et de responsabilité.

Rédigé par Mahaoua D. SANGARÉ – Mali Développeur SARL